Dando prosseguimento ao Post anterior, vamos a instalação e configuração do ISPConfig3

Instalação e configuração do pure-ftpd e quota

# apt-get install pure-ftpd-common pure-ftpd-mysql quota quotatool

# vi /etc/default/pure-ftpd-common

VIRTUALCHROOT=true

É de conhecimento geral que o FTP não é seguro, pois a comunicação entre servidor e cliente é feita em texto puro, isso inclui usuário e senha digitados no inicio, vamos configurar um certificado digital para tornar o serviço mais seguro

# echo 1 > /etc/pure-ftpd/conf/TLS

Criar o certificado

# openssl req -x509 -nodes -days 7300 -newkey rsa:2048 -keyout /etc/ssl/private/pure-ftpd.pem -out /etc/ssl/private/pure-ftpd.pem

Country Name (2 letter code) [AU]: BR State or Province Name (full name) [Some-State]: Rio de Janeiro Locality Name (eg, city) []: Rio de Janeiro Organization Name (eg, company) [Internet Widgits Pty Ltd]: MundoTIBrasil Organizational Unit Name (eg, section) []: Departamento de TI Common Name (eg, YOUR name) []: srv1.exemplo.com.br Email Address []: ricardo@mundotibrasil.com.br

Alterar a permissão do certificado

# chmod 600 /etc/ssl/private/pure-ftpd.pem

Reiniciar o pure-ftpd

# /etc/init.d/pure-ftpd-mysql restart

Vamos tratar de habilitar a cota para a raiz (/)

# vi /etc/fstab

# /etc/fstab: static file system information.#

# <file system> <mount point> <type> <options> <dump> <pass>

proc /proc proc defaults 0 0

# /dev/sda1 / ext3 errors=remount-ro 0 1

UUID=21365f60-4899-45ac-89d3-3123302bdea8 / ext3 errors=remount-ro,usrjquota=aquota.user,grpjquota=aquota.group,jqfmt=vfsv0 0 1

# /dev/sda2 none swap sw 0 0

UUID=3b6b7813-f3a1-4e6c-af4f-b40cb0b1e9ec none swap sw 0 0

/dev/fd0 /media/floppy0 auto rw,user,noauto 0 0

/dev/cdrom /media/cdrom iso9660 noauto,ro,user 0 0

Remontar a partição para que as novas configurações tenham efeito

# mount -o remount /

Criar os arquivos de controle de cota e ativar as mesmas

# quotacheck -avugm

# quotaon -avug

Instalação do bind e ferramentas de DNS

# apt-get install bind9 dnsutils

Vamos a instalação e configuração de: Vlogger, webalizer, e AWstats

# apt-get install vlogger webalizer awstats geoip-database

Vamos comentar as configurações do crontab para o awstats

# vi /etc/cron.d/awstats

#*/10 * * * * www-data [ -x /usr/share/awstats/tools/update.sh ] && /usr/share/awstats/tools/update.sh # Generate static reports:#10 03 * * * www-data [ -x /usr/share/awstats/tools/buildstatic.sh ] && /usr/share/awstats/tools/buildstatic.sh

Instalação e configuração do jailkit, necessário para criar um ambiente de chroot para usuários do SSH.

# apt-get install build-essential autoconf automake1.9 libtool flex bison debhelper

# wget http://olivier.sessink.nl/jailkit/jailkit-2.14.tar.gz

# tar xvfz jailkit-2.14.tar.gz

# cd jailkit-2.14

# ./debian/rules binary

# cd ..

# dpkg -i jailkit_2.14-1_*.deb

Vamos deixar alguns serviços mais seguros com o fail2ban: ssh, pure-ftpd, dovecot

# apt-get install fail2ban

Vamos criar um arquivo de configuração para incluir o pure-ftpd e dovecot, para que sejam monitorados pelo fail2ban:

# vi /etc/fail2ban/jail.local

[pureftpd] enabled = true port = ftp filter = pureftpd logpath = /var/log/syslog maxretry = 3 [dovecot-pop3imap] enabled = true filter = dovecot-pop3imap action = iptables-multiport[name=dovecot-pop3imap, port="pop3,pop3s,imap,imaps", protocol=tcp] logpath = /var/log/mail.log maxretry = 5

Vamos criar os 2 filtros mencionados anteriormente:

# vi /etc/fail2ban/filter.d/pureftpd.conf

[Definition] failregex = .*pure-ftpd: (.*@<HOST>) [WARNING] Authentication failed for user.* ignoreregex =

# vi /etc/fail2ban/filter.d/dovecot-pop3imap.conf

[Definition] failregex = (?: pop3-login|imap-login): .*(?:Authentication failure|Aborted login (auth failed|Aborted login (tried to use disabled|Disconnected (auth failed|Aborted login (d+ authentication attempts).*rip=(?P<host>S*),.* ignoreregex =

Reiniciar o fail2ban

# /etc/init.d/fail2ban restart

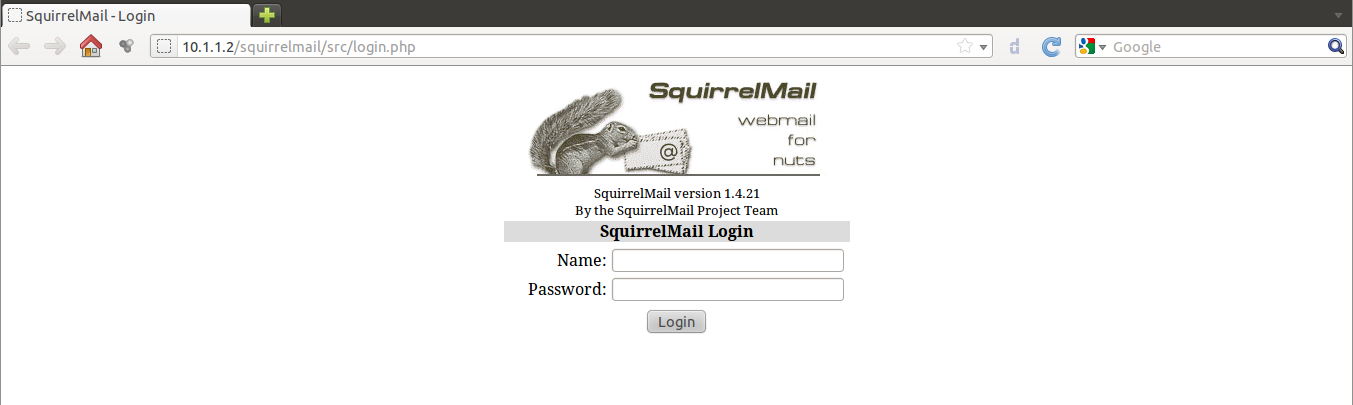

Vamos a instalação e configuração webmail squirrelmail

# apt-get install squirrelmail squirrelmail-locales

# cp /etc/squirrelmail/apache.conf /etc/apache2/conf.d/squirrelmail.conf

Vamos a configuração do squirrelmail

# squirrelmail-configure

Selecione ‘D‘ (Set pre-defined settings for specific IMAP servers)

Digite ‘dovecot‘ (dovecot = Dovecot Secure IMAP server)

Pressione qualquer tecla para continuar

Selecione ‘S‘ (S Save data)

Para finalizar, selecione ‘Q‘

Vamos reiniciar o apache2 para que as configurações do squirrelmail tenham efeito.

# /etc/init.d/apache2 restart

O link do squirrelmail é: http://10.1.1.2/squirrelmail

E finalmente vamos a instalação do ISPConfig3

# cd /tmp

# wget http://www.ispconfig.org/downloads/ISPConfig-3-stable.tar.gz

# tar xzvf ISPConfig-3-stable.tar.gz

# cd ispconfig3_install/install/

# php -q install.php

Select language (en,de) [en]: ENTER

Installation mode (standard,expert) [standard]: ENTER

Full qualified hostname (FQDN) of the server, eg server1.domain.tld [srv1.exemplo.com.br]: ENTER

MySQL server hostname [localhost]: ENTER

MySQL root username [root]: ENTER

MySQL root password []: SUASENHA

MySQL database to create [dbispconfig]: ENTER

MySQL charset [utf8]: ENTER

Dados do Certificado, pressione ENTER para todos

ISPConfig Port [8080]: ENTER

Do you want a secure (SSL) connection to the ISPConfig web interface (y,n) [y]: n

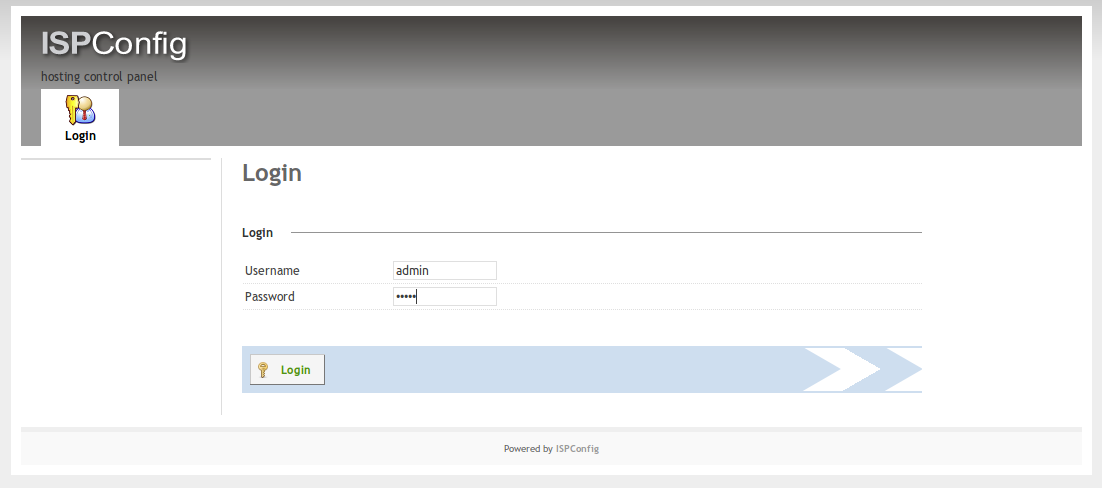

Pronto, ISPConfig3 instalado e pode ser acessado em: http://10.1.1.2:8080 (ou https://10.1.1.2:8080 se selecionou SSL), usuário: admin senha: admin (Troque por favor)

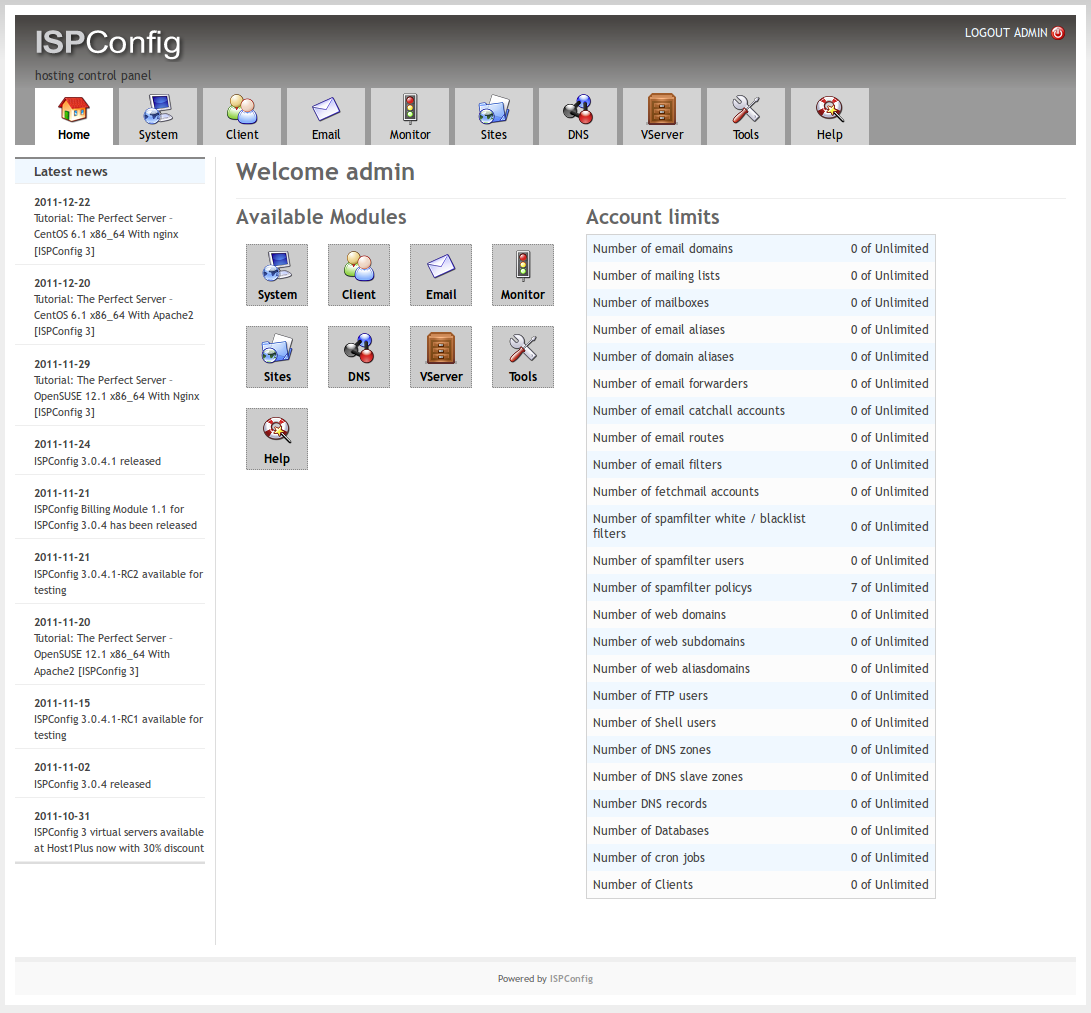

E logo após o login teremos acesso ao painel do ISPConfig3

Para alterar a senha e modificar o idioma podemos ir em Tools – User Settings – Password and Languages

Cobri apenas a instalação do ISPConfig3, há um monitor feito para android (ISPConfig Monitor App) que custa EUR 3,99, e há também um manual (333 páginas) que cobre todos os aspectos do ISPConfig3, que tem um custo de 5 EUR para cópias simples ou se você possui uma assinatura do HowtoForge é grátis, mas não a assinatura.

Espero que tenham gostado do post, e continuem a assinar o nosso portal e participem.